更新时间:2018-03-22 来源:黑马程序员 浏览量:

1、概述

对于服务器操作系统Linux来讲,一般通过ssh来进行远程管理,

像Telnet、Rlogin等传统远程管理工具,由于其采用明文传输,数据信息容易被窃听, 在多数用户业务系统中,考虑到安全合规要求,一般会被禁用。

本文通过对常用的ssh口令暴力破解工具hydra进行介绍,并在口令破解的基础上, 介绍安全防护技术。

2、环境

验证环境分为攻击机和靶机, 攻击机采用Kali Linux系统靶机

攻击机

3、 Hydra工具应用

Hydra 是Kali Linux中一款很受欢迎的口令破解工具,当前最新版本V8.6, 基本用法可以通过man hydra 来查看, 在这个工具使用过程中,比较重要的一点,就是利用一个高效的口令字典,hydra本身也可以用于生成口令字典。但一般会用cupp进行生成, 关于cupp的详细用法,后续在整理一篇文档进行介绍。本文重点介绍Hydra暴力破解及其安全防护策略。

基本用法

root@kali:~# hydra -l 用户 -P 密码字典 -t 32 -e nsr -vV -o ssh_ok.log IP ssh

-l/-L 指定用户名-l, 或者-L 指定用户名字典(用户名列表)

-p/-P 指定用户口令-p,或者-P 指定用户口令字典(用户口令列表)

-t : 指定并行任务数量,默认16

-e: 额外检查,n 代表空口令, s代码用户名, r代码用户名称逆序(反向)

-vV: 显示详细过程

-o: 输出login/passwd 对到指定的文件

IP: 靶机IP地址

ssh: 被攻击的协议(服务名称, telnet、ftp、pop3、ssh…)

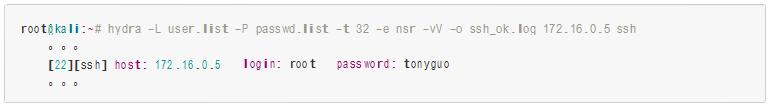

攻击验证命令:

口令破解成功的话, 会有如上的提示

4、口令暴力破解安全防护技术

4.1 利用ssh自身的安全防护机制

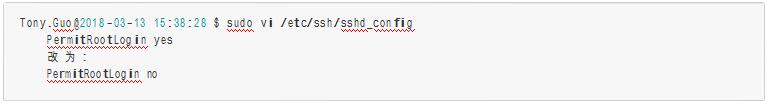

4.1.1 禁止默认用户(root)登录

一般来说, 在口令破解时需要提供用户名字典,这个字典的建立通常会包括一些系统中默认的用户, 最典型的就是linux系统的root用户,最易被攻击

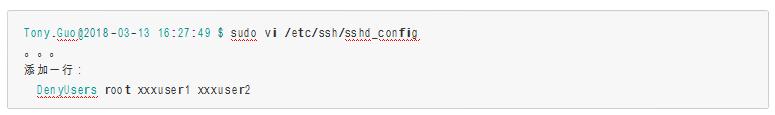

如何需要进制其他用户(非root用户) 还可以选择使用 DenyUsers (黑名单) 或者 AllowUsers(白名单)

上述可以用来禁止一些系统默认用户root 、 xxxuser1 、 xxxuser2登录。

补充说明

- 修改sshd_config 后,需要重启服务,让配置生效

禁止root用户登录,并不是禁用root用户,而用户可以以特定用户登录后,通过su切换至root用户,以使用root 用户特权

4.1.2 ssh鉴权次数限制

对于一些用户,需要允许其登录,不能简单的通过DenyUsers禁止来进行防护,在这种情况下,可以通过ssh鉴权失败次数来

达到防止字典攻击的目的

补充说明

此种方式在应对口令破解中,可以增加破解的时间开销, 并不能完全避免口令被暴力破解。

但是,由于口令破解的时间加长,也就给了IDS/IPS(入侵检测系统)反应的时间。便于系统运维人员采取措施。

4.2 利用pam的安全机制

PAM,Pluggable Authentication Modules 是Sun提出的一种认证机制。它通过提供一些

动态链接库和一套统一的API,将系统提供的服务 和该服务的认证方式分开,使得系统管理员可以灵活地根据需要给不同的服务配置不同的认证方式而无需更改服务程序,同时也便于向系 统中添加新的认证手段。

简单的说,就是通过配置pam, 来改变服务(ssh)的认证方式, 应对口令破解一般可以采用两种策略

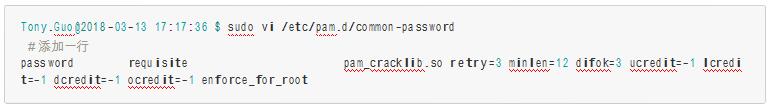

4.2.1 口令增强

口令增强的目的是通过增强口令的复杂度,从而增加口令被破解的难度。本项功能实现采用pam_cracklib 模块

其中选项含义:

retry=3:用户最多可以3次输入口令后报错。默认是1次。

minlen=12:最小口令长度为12。

difok=3:新口令至少有3个字符不能和旧口令相同。ucredit=-1:至少1位大写字母, 需要注意的是-1(负1) lcredit=-1: 至少1位小写字母

dcredit=-1:至少1位数字ocredit=-1:至少1位特殊字符

enforce_for_root: 这个是新增加的一个选项,作用是root修改用户口令时,也受口令复杂度的限制, 老版本不一定支持。

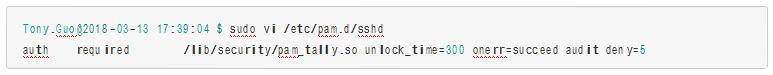

4.2.2 鉴权失败锁定用户帐号

当用户鉴权失败到达指定次数时,锁定用户帐号一定时间。 在用户帐号的锁定时间内,不接受用户口令鉴权。此项功能通过pam_tally实现

其中选项含义为:

deny=5 : 用户鉴权失败超过5次锁定

unlock_time=300: 锁定帐号300秒

onerr=succeed: 当鉴权失败时,返回PAM_SUCCESS

audit: 当用户名不存在时,将用户名写入入系统log

5、结语

本文介绍了hydra 工具的基本用法,以及在linux下,应对口令破解的几种防护方法。未作原理性展开描述。

本文版权归黑马程序员C/C++学院所有,欢迎转载,转载请注明作者出处。谢谢!

作者:黑马程序员C/C++培训学院